Pathologische Schläge: Verwenden Sie Musik und Ihr Smartphone, um einen lebenswichtigen Sicherheitsraum anzugreifen

Stellen Sie sich einen Film vor, der eine Szene zeigt, die in einem streng geheimen Forschungslabor für biologische Waffen spielt. Der Bösewicht, gekleidet in einen Hasenanzug, betritt das innere Heiligtum der Einrichtung – einen Biosicherheitsraum, in dem nur mit den ansteckendsten und tödlichsten Mikroorganismen umgegangen wird. Die Spannung steigt, als er sein Handy hervorholt; Er würde es definitiv benutzen, um einen dramatischen Durchbruch zu erzielen oder vielleicht einen Sprengsatz zur Detonation zu bringen. Stattdessen ruft er seine Playlist auf und … spielt ein Lied? Was ist das für ein Bösewicht?

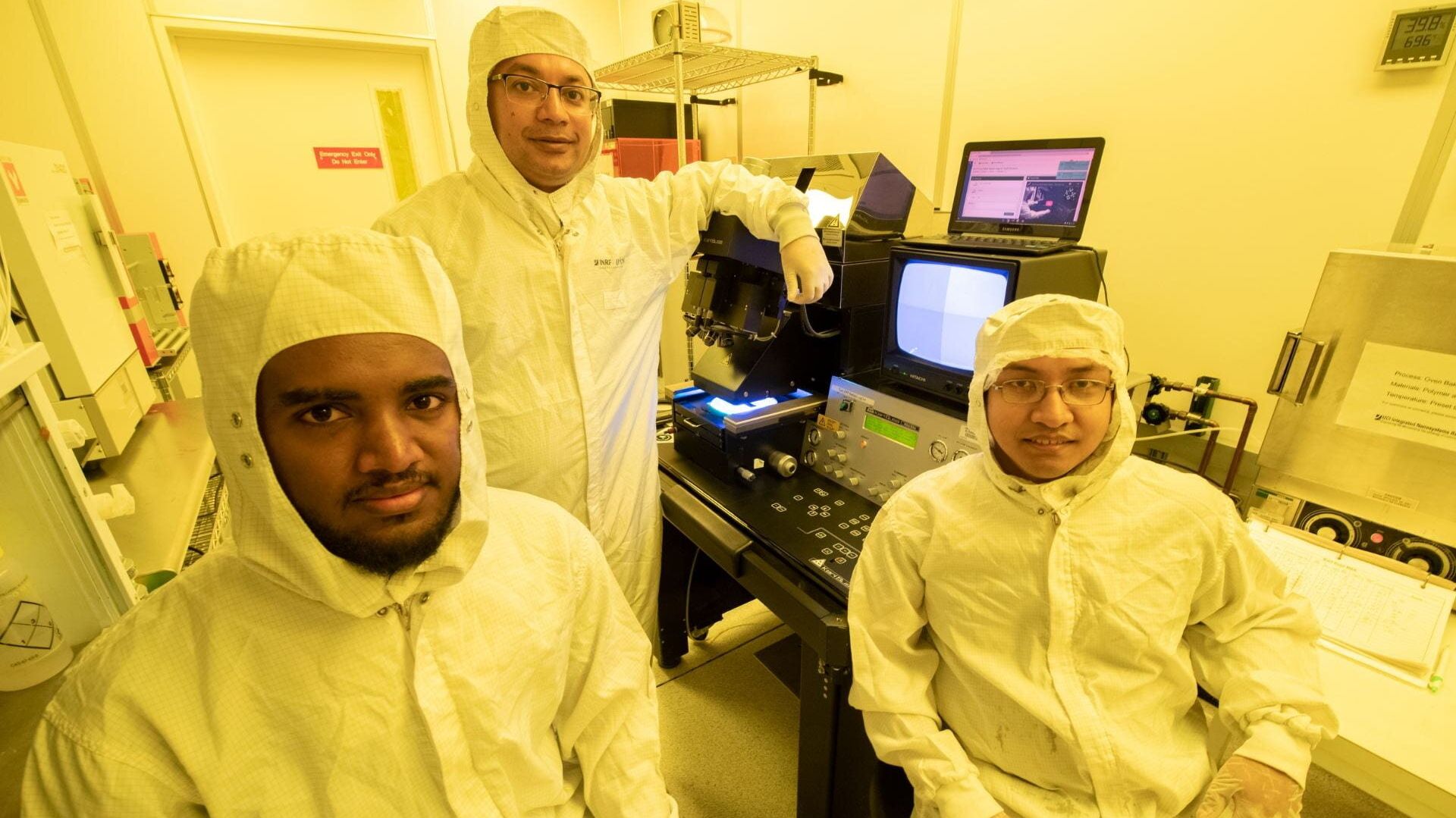

Wie sich herausstellt, könnte es die Person sein, die die neue Zeitung gelesen hat Möglichkeit, Biosicherheitsräume mit Musik zu hacken. Diese Arbeit wurde von Forschern der University of California, Irvine, durchgeführt [Anomadarshi Barua]Und die [Yonatan Gizachew Achamyeleh]Und die [Mohammad Abdullah Al Faruque]und konzentriert sich auf Unterdruckräume, die in allen Arten von Einrichtungen zu finden sind, aber eine besondere Bedeutung haben, da sie verwendet werden, um zu verhindern, dass Krankheitserreger in die Welt austreten.

Unterdruckräume verwenden fortschrittliche HLK-Systeme, um im Raum einen niedrigeren Druck als draußen aufrechtzuerhalten, und unternehmen große Anstrengungen, um dies so zu halten. Steuerungssysteme in diesen Räumen basieren auf Differenzdrucksensoren, die den Druckunterschied zwischen zwei durch eine dünne Membran getrennten Ausgängen erfassen. Eine Membranabweichung aufgrund von Druckunterschieden zwischen den beiden Anschlüssen kann entweder durch kapazitiven oder Widerstandsdruck erfasst werden.

Das Problem ist, dass Membranen dazu neigen, Resonanzfrequenzen im Audiobereich zu haben, was sie anfällig für Spoofing macht. Mehrere verschiedene häufig verwendete Sensoren wurden durch Audiofrequenzscans bewertet, die einen guten Resonanzpunkt bei 700 bis 900 Hz zeigten. Dies ist genau das Richtige für die Einbettung in eine Audiospur, die es dem Angreifer ermöglicht, sich vor aller Augen zu verstecken – oder Audio, je nach Fall. Die Modulation des Sensors bei dieser Frequenz würde das Steuersystem wahrscheinlich davon überzeugen, eine Anpassung vorzunehmen, die die Luft – und alle darin enthaltenen Krankheitserreger – aus dem Raum entfernt. Den Rest könnt ihr euch denken.

Wir haben es sehr genossen, einige der seltsamsten exzentrischen Seitenkanalangriffsvektoren zu finden und darüber zu berichten, wie z Tüten für Kartoffelchips Und die Tastaturen klicken. Dieser Angriff ist besonders erschreckend, weil er plausibler erscheint und viel größere Risiken birgt.

Beitragsbild: von Steve Zylius/University of California Irvine

[via TechXplore]

„Lebenslanger Social-Media-Liebhaber. Fällt oft hin. Schöpfer. Leidenschaftlicher Feinschmecker. Entdecker. Typischer Unruhestifter.“